Beschouwingsmodel netwerk

- Onderdeel van

- Thema's

- Contact

- Guus van den Berg

- Guus.vandenberg@cip-overheid.nl

- Status

- Dit thema wordt momenteel opnieuw bekeken door de Expertgroep Beveiliging

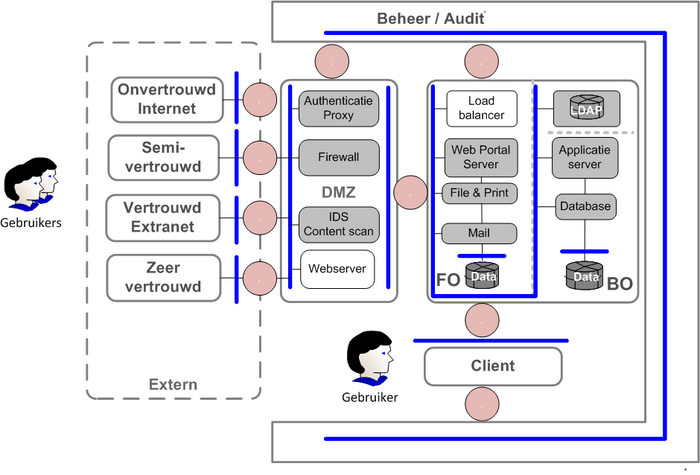

Context

Netwerken maken wereldwijde communicatie mogelijk tussen alle denkbare IT-apparaten. In dit patroon beschouwen we een netwerk als een communicatiepad tussen twee koppelvlakken of de onderlinge verbinding van systemen en/of koppelvakken binnen een bepaalde zone. Netwerken worden opgebouwd uit segmenten, waarbij meerdere systemen logisch met elkaar gekoppeld zijn op een segment. Onderstaande figuur schetst de belangrijkste netwerksegmenten binnen een bedrijfsomgeving.

Probleem

Bedrijfsnetwerken zijn onderdeel van IT-ketens en bestaan uit netwerksegmenten gescheiden door koppelvlakken. Deze koppelvlakken hebben zowel koppel- als ontkoppelfuncties. Toch heeft de actuele informatiebeveiliging van het ene segment invloed op de beveiliging van de informatie in het andere segment. Per netwerksegment zijn de volgende problemen van belang:

- Negatieve beïnvloeding beveiligingsniveaus door koppeling van netwerken.

- Meer connectiviteit dan nodig is voor de bedrijfsvoering.

- Illegaal gebruik en onderbrekingen door ongeautoriseerde connectiviteit.

- Inbreuk via afluisteren van getransporteerde data (Sniffing).

- Kwetsbaarheden in uitvoerbare code (Netwerk-OS- en firmwarecode).

- Logische inbreuk op netwerkelementen, routers, switches en netwerkkabels.

- Fysieke inbreuk en illegale verbinding of wijzigingen van de netwerktopologie.

Oplossing

Probleem 1: de onderlinge beïnvloeding van netwerksegmenten, wordt in eerste instantie opgelost door passende maatregelen te nemen in de koppelvlakken (zie patronen koppelvlakken). Voor de resterende risico’s op dat gebied helpt een evenwichtige verdeling van beveiligingsfuncties over de gekoppelde functieblokken van het netwerk.

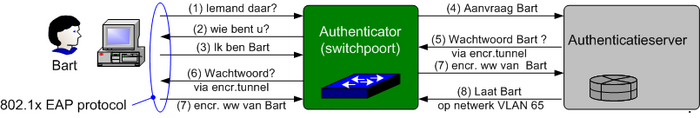

Probleem 2 en 3: worden enerzijds opgelost door ‘hardening’ en anderzijds door netwerkauthenticatie. Hardening is in dit verband het doelbewust inperken van connectiviteit, zoals afsluiten van open poorten. In een omgeving van flexwerkplekken en frequent veranderende kantooromgevingen is dit echter niet haalbaar. Netwerkauthenticatie wordt ingevuld met Port Based Network Acces Control (PNAC) 802.1x. PNAC is een robuuste oplossing dat ongeautoriseerde toegang voorkomt. Port based Network Access Control (PNAC) is beschreven in de IEEE 802.1x standaard. Alvorens via een client toegang verkregen wordt tot netwerkservices, moet de gebruiker zich identificeren en authenticeren, waarna op basis van netwerkautorisaties toegang verleend wordt. Deze maatregel is kostbaar, vergt authenticatieservers (zoals RADIUS), vergt extra beheerlast en wordt door een beperkt aantal netwerkleveranciers gerealiseerd. PNAC past een ‘handshake’ techniek toe om gebruikersinformatie uit te wisselen. Daarbij worden twee basiselementen gebruikt: de authenticator, meestal een netwerkswitch- of router en een authenticatieserver, bijvoorbeeld een RADIUS server. De authenticatie verloopt via een standaard 802.1x protocol: Extensible Authentication Protocol (EAP), beschreven in RFC 3748. In de getekende acht stappen wordt gebruiker Bart toegang verleend tot het netwerk op VLAN 65. PNAC 802.1x is een relatief nieuwe- en kostbare techniek. Op elk werkstation moet een 802.1x client draaien en soortgelijke code op de host systemen. 802.1x wordt niet door alle bestaande apparatuur ondersteund. Overwogen moet worden of de kosten en technische implicaties van deze techniek opwegen tegen de extra beveiliging die langs deze weg wordt verkregen. Door gebruikers in groepen in te delen, kunnen Virtuele LAN’s (VLAN) worden opgezet. De gebruikers van verschillende groepen ‘zien’ elkaar niet, maar kunnen wel als groep met elkaar werken. Voor authenticatie van servers of andere nodes aan netwerken is een eenvoudige variant op PNAC beschikbaar, die gebruik maakt van het Media Access Control (MAC)-adres van de netwerkcontroller. Deze techniek heet MAC-Authentication Bypass (MAB). Daarvoor moet een database met MAC-adressen worden beheerd.

Probleem 4: is beheersbaar door versleuteling toe te passen op netwerkniveau.

Probleem 5 en 6: Kwetsbaarheden van uitvoerbare code zijn te beheersen door het tijdig testen en aanbrengen van patches op de firmware en hardening zoals minimalisering van functionaliteit.

Probleem 6: Logische inbreuk en illegale wijzigingen zijn beheersbaar via toegangsbeveiliging tot systeemfuncties en via monitoring en alarmering op netwerk-managementsystemen.

Probleem 7: Fysieke inbreuk is beheersbaar door patchkasten en datacommunicatieruimten af te sluiten en sleutelbeheer toe te passen en door monitoring.

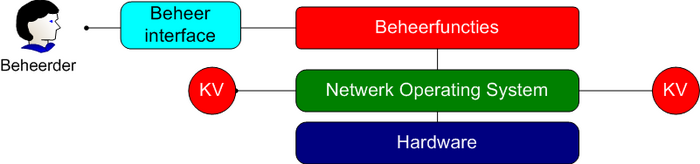

Beheerfuncties zijn uitgewerkt in het patroon voor interne koppelvlakken met beheer en audit.

| Functieblok | Continuïteit | Zonering | Identificatie Authenticatie | Autorisatie | Vastleggen gebeurtenissen | Controleren alarmeren | Systeemintegriteit |

|---|---|---|---|---|---|---|---|

| Beheerinterface | Beheer van topologie inzichtelijk en actueel | Encryptie van beheercomm. | 2-factor | Gescheiden account voor beheer- en gebruikersfunct. | Logging van beheerhandeling, netwerknodes | Handhaven van IB-functionaliteit | nvt |

| Network operating system | Rollback updates | Segmentering, quarantaine-mogelijkheid, ondersteuning van tunneling | geautoriseerde apparatuur, netwerk-authenticatie 802.1x | Beheeraccount voor toegang tot het apparaat | NOS logging beveiligingsevents | Belasting geautomatiseerd meten/uitlezen via SNMP, handhaving IB-functies | Hardening, Code scan van NOS-patches |

| Hardware | Reserve-onderdelen, dubbel segment, stabiele tijdbron voor timestamps | Lijnencryptie (opt), afgesloten systeemkast/patchkast | BIOS wachtwoord | Fysieke sleutel systeem-/patchkast | nvt | Ondersteunt centraal wachtwoordmanagement | Hardening, firmware patches |

Voorbeelden

- Virtualisatie van clients voor telewerken en remote beheer

- Mainframe-omgevingen, met logische partitionering

- Databasevirtualisatie

Implicaties

Virtualisatie impliceert dat het beheer en de eisen voor beveiliging van de te virtualiseren systemen op orde is. Virtualisatietechnieken vereisen vaak leveranciersafhankelijke beveiligingsmaatregelen en richtlijnen, met name voor hardening van de verschillende functieblokken en beveiliging tot en met de eindpunten.

Gerelateerde patronen

De volgende patronen zijn gerelateerd aan Beschouwingsmodel netwerk:

- Beschouwingsmodel client

- Beschouwingsmodel draadloze netwerken

- Beschouwingsmodel printer

- Beschouwingsmodel server