Beschouwingsmodel zonering

- Onderdeel van

- Thema's

- Contact

- Guus van den Berg

- Guus.vandenberg@cip-overheid.nl

- Status

- Dit thema wordt momenteel opnieuw bekeken door de Expertgroep Beveiliging

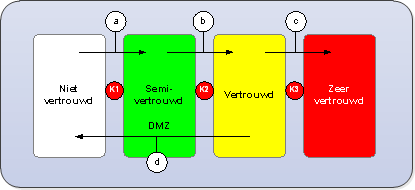

Basismodel van zonering

Het beschouwingsmodel Zonering is een abstractie van een IT-landschap, waarin standaard zones worden onderkend. Een zone is een afgebakend netwerk van IT-voorzieningen, waarin gegevens vrijelijk kunnen worden uitgewisseld. Gegevensuitwisseling met andere zones verloopt via gedefinieerde koppelvlakken. Het model dient als vaste context voor een reeks van IB-patronen en kan worden beschouwd als een standaard oplossing, die niet in één enkel IB-patroon wordt beschreven, maar in een hele reeks. Het primaire doel van zonering is isoleren van risico’s zodat bedreigingen en incidenten uit de ene zone niet kunnen doorwerken in de andere zone. Zonering maakt daarmee mogelijk dat de volgende vier vertrouwensniveaus onderscheiden kunnen worden: Niet vertrouwd, Semi-vertrouwd, Vertrouwd en Zeer vertrouwd. Deze vertrouwensniveaus komen tot uitdrukking in de maatregelen die worden getroffen in de koppelvlakken Kx. Bij het uitwerken van veel IB-patronen gebruiken we een beschouwingsmodel, dat is afgeleid van onderstaand basismodel. De figuur laat zien dat de toegang vanuit de niet vertrouwde omgeving (extern) naar de vertrouwde omgeving (intern) in lagen is opgebouwd. Een beveiligingslaag wordt gevormd door een set van maatregelen, die de zone afbakenen en door maatregelen in het verbindende koppelvlak K, weergegeven door K1, K2 en K3 in de figuur.

Mocht één laag worden doorbroken, dan voorkomt de volgende beveiligingslaag in deze structuur dat bedrijfsprocessen en gegevens direct kunnen worden benaderd vanuit de niet vertrouwde zone. De gelaagdheid is tevens gebaseerd op het stapsgewijs communiceren van niet vertrouwd naar vertrouwd en omgekeerd, zie (a), (b), (c) en (d). De pijlrichting geeft het initiatief van informatie-uitwisseling aan.

- Niet vertrouwde zone: Deze zone, ook bekend als de externe zone, bevat systemen, die niet onder het beveiligingsregime en de (beheer) verantwoordelijkheid vallen van de organisatie. Het internet is een voorbeeld van een niet vertrouwde zone, waarin klanten of partners vanuit hun eigen omgeving communiceren met de organisatie.

- Semi-vertrouwde zone: Bevat systemen die onder het beveiligingsregime en verantwoordelijkheid van de organisatie staan, maar waar geen productiedata mag worden bewerkt en opgeslagen. Een DMZ (Demilitarized zone) is een voorbeeld van een semi-vertrouwde zone. Semi-vertrouwd houdt in dat opgeslagen data beperkt is tot publieke informatie.

- Vertrouwde zone: Deze zone bevat alle informatieverwerkende systemen voor de primaire bedrijfsvoering en staat onder het beheer en controle van de organisatie. Bij grotere organisaties wordt deze zone soms onderverdeeld in de (sub)zones: Frontoffice, Midoffice en Backoffice. Deze onderverdeling sluit tevens goed aan bij het ontwerp van Multi-tier oplossingen. De vertrouwde zone omvat in volume het overgrote deel van de bedrijfsinformatie.

- Zeer vertrouwde zone: In deze extra beveiligde zone wordt uitsluitend bedrijfskritische informatie opgeslagen, m.a.w. de “kroonjuwelen” van een organisatie. Deze informatie is cruciaal voor het voortbestaan van de organisatie. Communicatie met deze zone is mogelijk voor een beperkt aantal systemen vanuit de vertrouwde zone, waarbij de gegevensuitwisseling wordt gecontroleerd. Ook de beheeromgeving valt onder de categorie ‘zeer vertrouwd’.

In de koppelvlakken K1, K2 en K3 zijn allerlei filterfuncties opgenomen, die er voor zorgen dat de communicatie wordt getoetst aan het voor de organisatie geldende IB-beleid. Bepalend daarbij zijn de communicatieprotocollen en de communicatierichting. De koppelvlakken bevatten naast filterfuncties ook sensoren die de afwijkend gedrag opmerken, daarover informatie vastleggen en potentiële doorbraken signaleren aan een intern Computer Emergency Response Team (CERT). In deze opstelling kan inkomend verkeer vanuit de niet vertrouwde zone (a) alleen communiceren met systemen in de Semi-vertrouwde zone (DMZ). Vanuit de DMZ kan de communicatie worden doorgezet naar de zone Vertrouwd (b). Door beveiliging gelaagd in te richten, kunnen risico’s beter worden beheerst dan met de traditionele zonering volgens het “kasteelmuur” principe. Daar geldt: je bent buiten (extern) óf je bent binnen (intern).

Beschouwingsmodel zonering

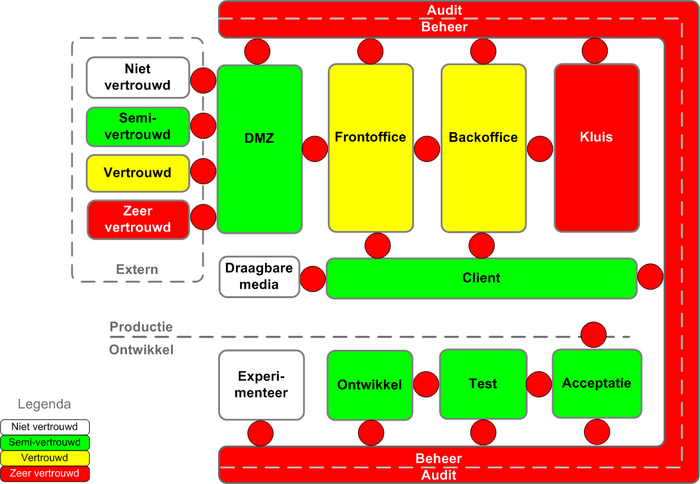

Vanuit het gelaagde basismodel is in onderstaande figuur een zoneringmodel uitgewerkt, dat toepasbaar is als beschouwingsmodel voor een willekeurig grote organisatie.

Met de kleuren gerelateerd aan de Jericho classificering, is hierboven de gelaagdheid van het gewenste vertrouwensniveau aangegeven. Wat opvalt is dat maar een beperkt deel van de IT-omgeving als ‘vertrouwd’ is aan te merken. Toegevoegd aan het basismodel zijn de zones voor interne en externe clients en zones voor derden die informatie uitwisselen met de organisatie. De systeemontwikkelomgeving van de organisatie is aangegeven als een afzonderlijk cluster van zones, met koppelingen naar elkaar en naar de productieomgeving. Tenslotte is een beheer en auditzone toegevoegd waaraan alle zones gekoppeld zijn. Elk koppelvlak kent specifieke afspraken voor gecontroleerde doorgang. Zo is het niet mogelijk om vanuit een willekeurige zone via de Beheerzone toegang te krijgen naar een andere zone. Door de complexe werkelijkheid op deze manier in logische blokken op te knippen, wordt het IT-landschap overzichtelijk en toetsbaar op toepassing van beveiligingsrichtlijnen en maatregelen.

Vertrouwensniveaus

Evenals de basisopzet van zonering, kent het beschouwingsmodel zonering vier niveaus van vertrouwen, die tot uitdrukking komen in de maatregelen die worden getroffen in de opzet van de koppelvlakken.

Beschrijving van de zones

Deze paragraaf beschrijft de betekenis van de ‘standaard’ zones van het beschouwingsmodel en het gehanteerde minimum beveiligingsniveau.

- Extern: Dit domein omvat alles wat buiten de directe bescherming en het beheer van een organisatie valt en moet daarom als niet vertrouwd worden aangemerkt. Vanuit een organisatie kunnen verschillende communicatiekanalen naar de buitenwereld worden ingericht: koppeling met een niet vertrouwde zone, een semi-vertrouwde zone, een vertrouwde zone en met een zeer vertrouwde zone. Wordt bijvoorbeeld het IT-beheer van een organisatie geheel uitbesteed, dan is daarvoor een zeer vertrouwd kanaal nodig naar de beheerserviceprovider. Ook voor uitwisseling van zeer vertrouwelijke informatie tussen organisaties is dit kanaal nodig. Organisaties die elkaar geheel vertrouwen, zorgen voor wederzijdse maatregelen en handhaving van het beveiligingsniveau, zodat bij de koppeling een beperkte grensbescherming nodig is. Ook organisaties die op het niveau van semi-vertrouwd informatie uitwisselen, nemen deze maatregelen, waarbij een beperkte grensbescherming nodig is. Samengevat ligt de zwaarte van de maatregelen voor koppeling met niet vertrouwde zones vooral op de grensbescherming in het communicatiekanaal. Bij de koppeling van vertrouwde zones ligt de focus vooral op beschermende maatregelen van het kanaal zelf (de sterkte van de tunnel).

- DMZ: Dit domein is een neutraal gebied tussen de buitenwereld en de organisatie en fungeert voornamelijk als doorgeefluik. De buitenkant van een DMZ wordt gevormd door een grensbescherming met solide filterfuncties. Binnen de DMZ bevinden zich mechanismen voor filtering van protocollen en ongewenste communicatie, functies voor ontkoppeling (proxy), voor protocoltransformatie en misleiding van hackers en monitoring. De DMZ bevat in veel gevallen ook webservers, die publiek toegankelijke organisatiegegevens bevatten. Het beveiligingsniveau is semi-vertrouwd, omdat de aanwezige data in een DMZ in het uiterste geval als opgeefbaar moeten worden beschouwd. Als de grensbescherming aan de buitenkant namelijk wordt gebroken, dan kan een hacker toegang krijgen tot de data binnen de DMZ. De filterende mechanismen en de grensbescherming tussen DMZ en de organisatie moeten voorkomen dat hackers vanuit de DMZ door kunnen gaan naar de vertrouwde domeinen.

- Frontoffice: De frontoffice van een organisatie is een vertrouwde zone. Het bevat systemen die gericht zijn naar de buitenwereld, zoals webservers. In de frontoffice zijn zowel informatieverstrekkende webservers opgesteld als webservers die transacties van gebruikers kunnen doorzetten naar de backoffice. Vanuit de klant gerekend fungeert de frontoffice als ‘poort’; waar klantinformatie wordt verwerkt tot organisatie-informatie en omgekeerd. Het koppelvlak tussen front- en backoffice (6) fungeert als een netwerk of een ‘servicebus’, waarop de informatie vanuit de backoffice beschikbaar is. De frontoffice is een vertrouwd domein.

- Backoffice: Deze zone bevat zowel ondersteunende systemen voor de frontoffice als systemen voor het vullen van de bedrijfskritische systemen die in de Data zone staan opgesteld. De backoffice is een vertrouwd domein, waar applicaties draaien voor normale bedrijfsvoering van de organisatie zelf.

- Kluis: Deze zone bevat uitsluitend bedrijfsinformatie dat van vitaal belang is voor het voortbestaan van een organisatie. Het zijn de ‘kroonjuwelen’ van de organisatie. Communicatie met deze zone is mogelijk voor een beperkt aantal systemen vanuit de vertrouwde zone, waarbij de gegevensuitwisseling wordt gecontroleerd.

- Client: Deze zone omvat de kantooromgeving met eindgebruiker-werkplekapparatuur, LAN-netwerken en netwerkprinters van een organisatie. Deze eindgebruikers systeemomgeving korten we af met de client. Dit domein moet worden aangemerkt als semi-vertrouwd in verband met de grote aantallen aansluitingen en de relatief grote kwetsbaarheid voor inbreuk. De controle op naleving van beveiligingsrichtlijnen in dit “kantoordomein” is doorgaans beperkt. Wanneer organisaties besluiten om medewerkers in een kantooromgeving te laten werken met systemen in de ontwikkel-, test-, acceptatie- of beheerzone, dan dienen er aanvullende maatregelen genomen te worden om de voor de beveiligingsniveaus vereiste logische scheiding én scheiding van taken mogelijk te maken. Dit betreft zowel technische als organisatorische maatregelen.

- Draagbare media: Clientapparatuur is, afhankelijk van de soort, voorzien van DVD/Cd-Rom drives, geheugenslots, USB-interfaces en draadloze netwerkinterfaces zoals Wi-Fi en Bluetooth. Dit domein wordt beschouwd als niet vertrouwd, omdat ze met uitzondering van specifiek door organisatie uitgereikte versleutelde USB-sticks niet vallen onder het beheer van de eigen organisatie. Om te voorkomen dat schadelijke code via deze media de client binnendringt, worden deze interfaces op basis van beleidregels (policy) niet of slechts beperkt opengesteld en vindt inspectie plaats op alle data die via het koppelvlak van client naar draagbare media binnenkomt of uitgaat.

- Beheer: Deze zone is zeer vertrouwd, omdat beheerders met hogere privileges hun werk moeten kunnen uitvoeren. De toegang tot clients van beheerders is afgeschermd van gewone kantoortaken zoals die uitgevoerd kunnen worden vanaf de interne client. Met behulp van functiescheiding en technische maatregelen worden beheertaken strikt gescheiden van auditwerkzaamheden. De beheerfuncties die via remote beheer clients of interne clients kunnen worden uitgevoerd, zijn wat betreft bevoegdheden beperkt ten opzichte van de bevoegdheden van beheerders binnen de beheerzone van een organisatie.

- Audit: Deze zone wordt gebruikt voor het scheiden van monitoring en verificatiefuncties van de operationele beheertaken. Audit informatie vanuit logfiles, mag niet – of niet ongemerkt kunnen worden gewijzigd door beheerders of eindgebruikers. De voor audit doeleinden verzamelde informatie wordt in de auditzone geaggregeerd en beveiligd opgeslagen en verlaat deze zone via het netwerk niet meer in de oorspronkelijke vorm.

- Experimenteeromgeving: Deze zone is een laboratoriumomgeving, die fysiek is gescheiden van de overige omgevingen. Vanwege het experimentele karakter van de IT-middelen en werkprocessen binnen deze omgeving (ook wel laboratorium genoemd) is dit een niet vertrouwd domein.

- Ontwikkelomgeving: In deze zone worden nieuwe producten ontwikkeld en beproefd, of staan systemen afgeschermd in afwachting van goedkeuring voor toepassing in de productieomgeving van een organisatie. Het ontwikkeldomein is als semi-vertrouwd geclassificeerd, omdat er met utilities en tools gewerkt moet worden die in productieomgevingen niet of zeer beperkt toegepast mogen worden.

- Testomgeving: In deze zone wordt van systemen functioneel en technisch beproefd of ze aan de eisen voldoen. Het vertrouwensniveau van dit domein wordt bepaald door de noodzakelijke geïsoleerde opstelling en omdat in deze zone geen productiedata mag worden bewerkt of worden opgeslagen.

- Acceptatieomgeving: Dit domein is het ‘voorportaal’ van de productieomgeving. Hier worden systemen gecertificeerd op het voldoen aan de eisen van de productieomgeving. Het vertrouwensniveau is ook hier semi-vertrouwd, omdat ook hier geen productiedata mag worden opgeslagen. De acceptatieomgeving is wat betreft maatregelen vergelijkbaar met de productieomgeving om een realistische bedrijfssituatie te kunnen simuleren.