Beveiliging/Inleiding

- Onderdeel van

- Thema's

- Contact

- Guus van den Berg

- Guus.vandenberg@cip-overheid.nl

- Status

- Dit thema wordt momenteel opnieuw bekeken door de Expertgroep Beveiliging

Burgers en bedrijven verwachten een goed functionerende, dienstverlenende overheid. Samenwerking tussen overheidsorganisaties onderling, maar ook een betrouwbare communicatie met het bedrijfsleven en instellingen zijn hiervoor belangrijke voorwaarden. NORA, de Nederlandse Overheid Referentie Architectuur, maakt deze samenwerking en de daarvoor benodigde interoperabiliteit mogelijk vanwege een op dezelfde leest geschoeide architectuur.

Motivatie[bewerken]

Een katern over Informatiebeveiliging kan het onderlinge vertrouwen van organisaties bevorderen, wat een belangrijke voorwaarde is voor onderlinge samenwerking. Doel van dit katern is op basis van geaccepteerde overheidskaders en best practices voor beveiliging te fungeren als leidraad bij het technisch ontwerp van IT-voorzieningen. Waarom juist de focus op IT-voorzieningen? Omdat organisaties in hun informatieketens hiermee het meest van elkaar afhankelijk zijn en tevens omdat bestaande beveiligingskaders qua bruikbaarheid op dit gebied nogal wat te wensen over laten.

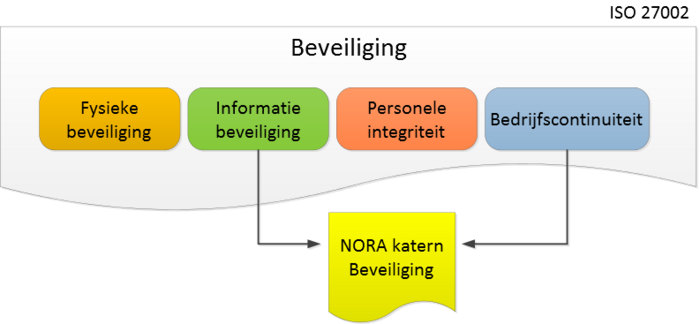

Werkgebieden beveiliging[bewerken]

- Personele veiligheid en integriteit: de veiligheid voor medewerkers en bezoekers van een organisatie en de invulling van de begrippen "goed burgerschap" en "goed werkgeverschap";

- Fysieke beveiliging: de veiligheid geboden door inrichting van gebouwen en terreinen;

- Informatiebeveiliging: de beschikbaarheid, vertrouwelijkheid en integriteit van alle vormen van informatie en verwerking daarvan (zowel handmatig als geautomatiseerd);

- Bedrijfscontinuïteit: het omgaan met risico’s die een ongestoorde bedrijfsvoering bedreigen.

Rationale voor normen in het NORA katern Beveiliging[bewerken]

De werkgebieden worden als geheel beschreven in de Code voor Informatiebeveiliging: ISO 27002. Dit NORA-katern bevat een van de ISO afgeleide set van normen en implementatierichtlijnen, specifiek gericht op IT-voorzieningen. Dit is nodig, omdat de ISO 27002 in de praktijk niet bruikbaar blijkt als ontwerpkader. De ISO-norm maakt namelijk geen onderscheid tussen technische en procedurele normen of tussen normen voor de klant en de leverancier of tussen beleid en uitvoering. De IT-gerelateerde normen vormen in de ISO daarom geen samenhangend en voor de ontwerper herkenbaar geheel. Dit NORA-katern beoogt in elk geval te voorzien in de behoefte van IT-ontwerp, omdat het een brug slaat tussen architectuurmodellen voor de technische IT-componenten en het kwaliteitsaspect Informatiebeveiliging. Er wordt daarom aangesloten op ArchiMate als taal voor architecten en uitgegaan van principes en eisen die vanuit business- en architectuurperspectief worden uitgewerkt met beheersmaatregelen, met implementatierichtlijnen en toepassingspatronen, waarmee de doelstelling: ‘Security by Design’ mogelijk wordt. Met IT-voorzieningen worden alle objecten bedoeld, die vallen onder de technische infrastructuur en programmatuur, die bedoeld is voor bedrijfsmatige toepassing, dus ook werkplek software, mobiele devices en bedrijfsnetwerken. Naast IT-voorzieningen biedt de NORA in de nabije toekomst ook best-practices voor de overige werkgebieden van beveiliging met daaraan gekoppelde normen, met als doel om hulp te bieden bij de toepassing van de ISO-norm.

Privacy[bewerken]

Op termijn zal in de NORA de relatie worden gelegd tussen het aspect Privacy en het aspect Informatiebeveiliging. Dit zijn verschillende aspecten, maar ze zijn beide gerelateerd aan het basisprincipe ‘Vertrouwelijk’ en resulteren in een aantal gemeenschappelijke maatregelen.

Basisniveau beveiliging[bewerken]

Voor algemene beveiligingsrisico’s, d.w.z. risico’s die niet specifiek zijn voor één organisatie, spelen de standaards en best practices, die mede als referentie gelden voor dit katern, hierop voldoende in. Uit de combinatie van de bestaande kaders wordt het zogenaamde basisniveau beveiliging afgeleid. Dit basisniveau is de resultante van maatregelen, die genomen wordt vanwege de kwaliteitseisen vanuit wet en regelgeving, standaarden, contractuele eisen, bedrijfsdoelstellingen en risico’s voor de organisatie, zoals geschetst in onderstaande figuur.

De normen in dit katern hebben betrekking op eisen die aan IT-voorzieningen moeten worden gesteld als we uitgaan van het basisniveau informatiebeveiliging voor de e-overheid. Dit niveau is gericht op de beveiliging van massale verwerking van persoons- en financiële gegevens. Sinds 1 maart 2013 zijn de CBP Richtsnoeren: “Beveiliging van persoonsgegevens” van kracht. Volgens de richtsnoeren dient iedere organisatie of keten zelf het beveiligingsniveau te bepalen afhankelijk van de context waarin de gegevens gebruikt worden. Brongegevens, die bepalend zijn voor het innen of uitkeren van gelden en gegevens met een hoog afbreukrisico voor bijvoorbeeld milieu, veiligheid, energie en dergelijke, behoren ook tot dit basisniveau.

Risicoanalyse[bewerken]

Voor de meeste verantwoordelijkheidsgebieden worden maatregelen getroffen op het basisniveau. Daarbij is het belangrijk om bij vernieuwing en wijziging van verantwoordelijkheidsgebieden voor beveiliging vast te stellen of er sprake is van afwijkende situaties, die risico's met zich brengen die onvoldoende in het basisniveau zijn inbegrepen.

Afwijkende situaties bij informatiesystemen kunnen betrekking hebben op toepassing van nieuwe technologie, hogere beschikbaarheidseisen of op toepassing van gegevens met een bijzonder belang. Er zijn meer factoren op grond waarvan er in specifieke situaties afgeweken kan worden van de implementatierichtlijnen: te hoge kosten, onvoldoende haalbaarheid, de effectiviteit in de specifieke situatie, de ouderdom van het informatiesysteem etc. Dit is samengevat in het begrip “randvoorwaarden”.

Afbakening[bewerken]

De normen in dit document hebben geen betrekking op de inherente beveiligings- en kwaliteitsaspecten, zoals die door de leveranciers in hun producten zijn ontworpen en gebouwd. Voor dit type aspecten bestaan aparte beveiligingsnormen, de zogenaamde Common Criteria (ISO/IEC 15408). De Common Criteria normen zijn minder praktisch toepasbaar en niet echt vergelijkbaar met de normen in dit katern. Dit katern maakt voor de oplossingsrichting van de maatregelen zowel gebruik van de PvIB-patronen voor Informatiebeveiliging als van de BIR Operationele handreiking.

Inhoud normbeschrijving[bewerken]

De beschrijvingen zijn – wanneer van toepassing – geformuleerd conform ISO27002/BIR.

De normen zijn in “enge zin” beschreven, dat wil zeggen dat er per thema van eisen geen algemene functionele eisen beschreven worden die voor alle soorten geautomatiseerde functies gelden. Voorbeelden van die algemene eisen zijn: controleerbaarheid van variabele instellingen, audittrail van mutaties (parameterwijzingen), functiescheidingen mogelijk maken, verwerkingsverslagen kunnen genereren. Deze algemene eisen zijn overigens wel uitgebreid in dit katern te vinden en wel op de pagina administratieve controle. Bij die uitwerking staan echter de bedrijfstoepassingen voor ogen, zoals die in maatwerk ontwikkeld kunnen worden of als standaard pakketten worden aangeschaft.

Opbouw: metamodel[bewerken]

- Onderdeel van

- Thema's

- Contact

- Guus van den Berg

- Guus.vandenberg@cip-overheid.nl

- Status

- Dit thema wordt momenteel opnieuw bekeken door de Expertgroep Beveiliging

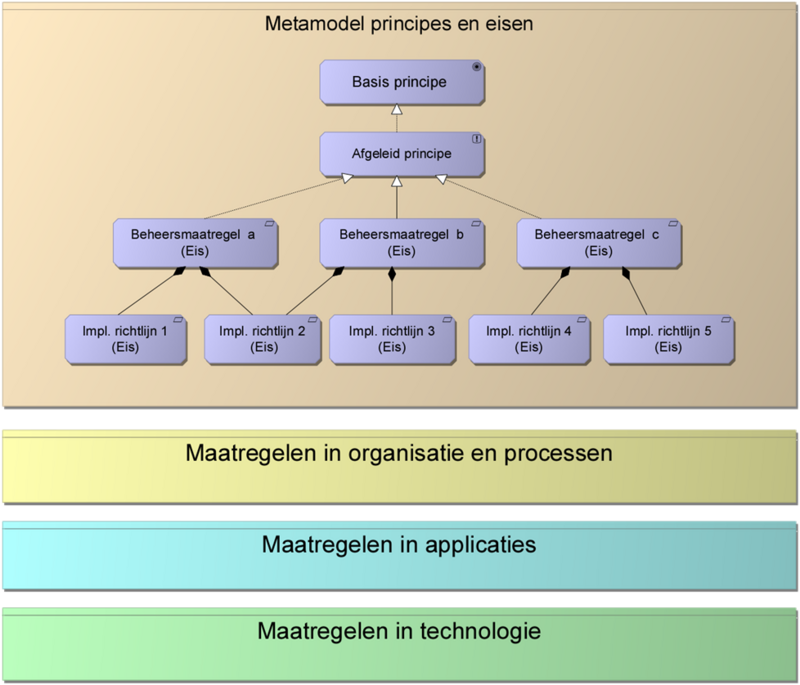

Het katern beveiliging is opgebouwd volgens onderstaand model van principes, eisen en maatregelen. Op het hoogste niveau staan de Basisprincipes, aangegeven met het ArchiMate doel-symbool. Daaronder de afgeleide principes waarvan er voor beveiliging in totaal vijf zijn gedefinieerd en die het hele vakgebied beveiliging afdekken. Deze principes worden gerealiseerd door eisen, die in de ISO-2700x documenten Beheersmaatregelen genoemd worden. Beheersmaatregelen geven aan WAT er moet gebeuren om risico’s te reduceren. Per beheersmaatregel zijn er één of meerdere implementatierichtlijnen geformuleerd, die eveneens in de vorm van een eis specificeren WAT er moet gebeuren.

De termen beheersmaatregel en implementatierichtlijn kunnen de indruk wekken van een maatregel, die aangeeft HOE je een risico reduceert. Echter, zowel de principes als de eisen in dit model geven aan WAT er moet gebeuren. Met de maatregelen, die de eisen invullen, wordt op de verschillende lagen van de architectuur bepaald en aangegeven ‘HOE’ en ‘WAARMEE’ risicoreductie plaatsvindt.

Principes en eisen[bewerken]

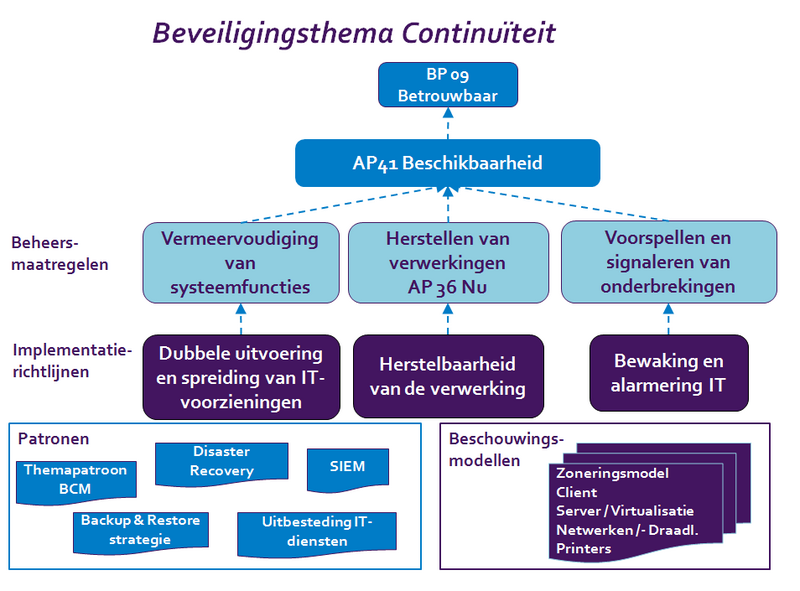

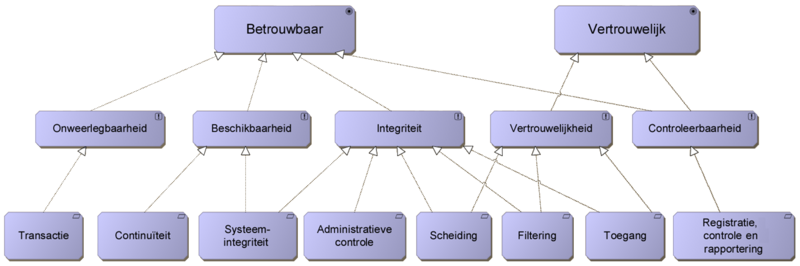

Onderstaand model schetst de invulling van het metamodel met basisprincipes Betrouwbaar en Vertrouwelijk en de onderliggende vijf afgeleide principes voor beveiliging.

De eisen, bestaande uit beheersmaatregelen en implementatierichtlijnen, zijn in deze figuur gebundeld in de acht functionele thema’s Transactie, Continuïteit, Systeemintegriteit, Administratieve controle, Scheiding, Filtering, Toegang en Registratie, controle en rapportering. Deze thema’s komen overeen met de beveiligingsfuncties, die de basis vormen van de toepassingspatronen.

Wanneer we inzoomen op een bepaald thema zoals Continuïteit, dan zien we uit welke eisen deze functioneel is opgebouwd. Het zijn drie beheersmaatregelen: Vermeervoudiging van systeemfuncties, Herstellen van bewerkingen en Voorspellen van onderbrekingen. Per beheersmaatregel zijn altijd één of meer implementatierichtlijnen gedefinieerd, die als het ware ‘de hoogte van het hek’ (de norm) bepalen voor de betreffende beheersmaatregel.