Patroon voor identity management

- Onderdeel van

- Thema's

- Contact

- Guus van den Berg

- Guus.vandenberg@cip-overheid.nl

- Status

- Dit thema wordt momenteel opnieuw bekeken door de Expertgroep Beveiliging

Criteria

Integriteit, Vertrouwelijkheid

Context

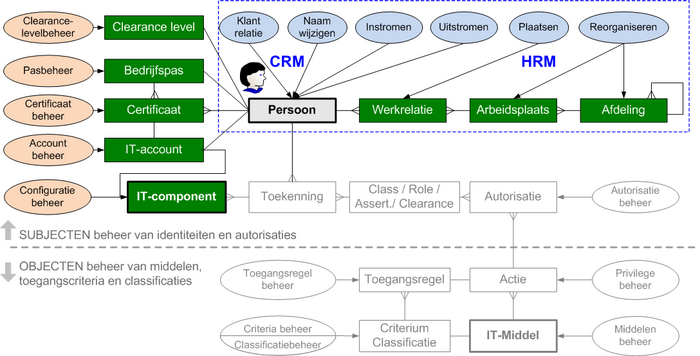

Organisaties registreren personen om daarmee de toegang en het gebruik van objecten (gebouwen, ruimten, gegevens, diensten, systemen, etc.) te regelen. Daarbij wordt onderscheid gemaakt naar medewerkers (zowel intern als extern), klanten, (zaken)partners en personen in andere rollen. Niet alleen personen, maar ook systemen, services en processen moeten toegang kunnen hebben tot objecten. In zakelijke context behoren personen en systemen in het algemeen bij een organisatie en organisatiedeel, extern of intern. Deze actoren, in de gedaante van personen, systemen en organisaties worden aangeduid als subjecten.

Probleem

De geschetste problemen uit het themapatroon hieronder toegelicht:

- De identiteit van een subject is niet uniek. Van één bepaald subject zijn vaak meerdere identiteiten binnen een organisatie geregistreerd. Subjecten kunnen op veel plaatsen verschillend worden geregistreerd. Geautomatiseerd koppelen of relateren van gegevens over dezelfde persoon is moeilijk of zelfs onmogelijk. Wijzigingen in (stam)gegevens kunnen daardoor niet snel en betrouwbaar in alle gekoppelde systemen worden doorgevoerd. Gevolg is dat nieuwe medewerkers niet direct aan de slag kunnen en rechten niet worden ingetrokken bij functiewijzigingen of bij het verlaten van de organisatie.

- Registratieprocessen bevatten niet alle subjecten die behoren tot de organisatie. Gevolg daarvan is dat bijvoorbeeld tijdelijke krachten minder nauwkeurig worden geregistreerd, terwijl juist deze groep medewerkers een hoge mutatiegraad kent.

- Samenhang ontbreekt in registraties van identiteiten en hun toegangsrechten. Registratieprocessen zijn verdeeld over verschillende afdelingen en hebben verschillende kwaliteitseisen. Uitzendkrachten kunnen bijvoorbeeld via afdeling Inkoop worden geregistreerd.

- Kwaliteit van identiteitsgegevens is ontoereikend. De gegevens van subjecten zijn niet actueel of onvolledig.

Oplossing

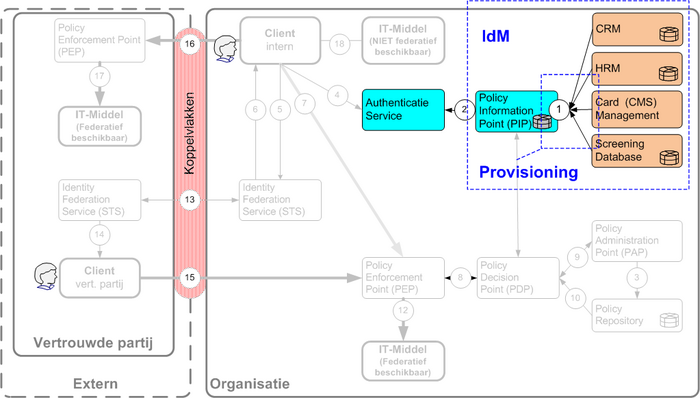

Het implementeren van processen en hulpmiddelen om subjecten eenduidig te registreren en identificeren en ervoor zorg te dragen dat relevante gegevens binnen de gehele organisatie beschikbaar zijn. Dit geheel van processen en hulpmiddelen wordt aangeduid als Identity Management (IdM). Dit omvat het managen van de gehele levenscyclus (lifecycle) van een identiteit. Identity management is gepositioneerd in onderstaand deel van de IAM architectuur en gebruikt de HRM database als “authentieke bron” en “basisregistratie”. Via een berichtenmakelaar (hier niet getekend) worden de persoonlijke gegevens met alle relevante attributen aangeleverd (1) aan een geconsolideerde database: het IdM systeem. Het IdM systeem treedt voor de functie Access Management op als het z.g. Policy Information Point (PIP). Het PIP geeft alle relevante subject gerelateerde informatie door aan het Policy Decision Point (PDP), om toegang te laten verlenen. Deze configuratie kan ook eenvoudiger worden opgezet met behulp van een z.g. virtuele directory.

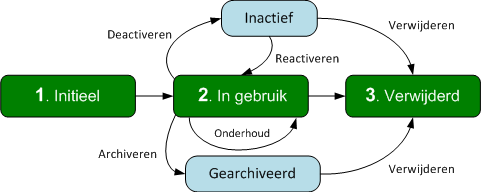

Vanuit de verschillende directories van het IdM systeem vindt provisioning (1) plaats naar het PIP. Via interface (2) kan vervolgens (real-time) account/persoonsinformatie aan de centrale Authenticatie Service, b.v. Kerberos, ter beschikking gesteld. Provisioning is een relatief langzaam uitgifteproces, maar wel snel genoeg om b.v. de uitzendkracht dezelfde dag nog toegang te kunnen geven. Bij het IT-account worden vanuit IdM ook attributen voor authenticatie aangegeven zoals een password of een Public Key Certificaat dat behoort bij het account. Provisioning blijft nodig gedurende de hele levenscyclus van een IT-account voor een subject. Voor identiteiten is de volgende levenscyclus van toepassing:

- Initieel: er zijn gegevens over een subject bekend, maar er is nog niet aan de voorwaarden voldaan om een identiteit in het IdM systeem vast te leggen.

- In gebruik: de identiteit is geregistreerd en voldoende volledig om gebruikt te kunnen worden. In dit stadium van de levenscyclus wordt de identiteit gebruikt en onderhouden, zonder dat dit tot overgang naar een ander stadium leidt. Vanuit dit stadium kan de identiteit worden gedeactiveerd (bijv. voor een werknemer die ontslag neemt of een klant die een contract opzegt), of gearchiveerd.

- Inactief: de identiteit is niet beschikbaar voor normaal gebruik, maar kan wel weer actief worden gemaakt.

- Gearchiveerd: de identiteit is niet langer beschikbaar voor gebruik en mag niet opnieuw worden geactiveerd. Wel worden de gegevens bewaard voor eventuele controles.

- Verwijderd: de gegevens zijn uit archieven verwijderd en zijn daarna niet meer beschikbaar.

Afwegingen

Uit onderzoek blijkt dat medewerkers al snel kunnen beschikken over een groot aantal attributen. De databases van het IdM- en IAM systeem moeten in staat zijn om deze aantallen te ondersteunen. Overwogen kan worden om attributen die slechts voor één afnemend systeem van belang zijn, in dat systeem zelf te onderhouden. Die overweging geldt met name voor kritische systemen met een hoog afbreukrisico voor de organisatie. Dit zijn systemen die in de zone ‘kluis’ staan.

Bij traditioneel beheer van identiteiten worden identiteitsgegevens veelal verbonden met een kunstmatig unieke identificatie binnen een organisatie, bijvoorbeeld een personeelsnummer of accountnaam. Dit wordt dan opgevat als “de” identiteit van het subject. Nadeel van dergelijke identifiers is, dat ze buiten de context van de organisatie geen betekenis meer hebben en in een federatieve context onbruikbaar zijn. Door de identiteit te communiceren in de vorm van een set attributen over een subject, is het mogelijk dat partijen federatie gegevens over identiteiten kunnen combineren en matchen. Dit maakt het mogelijk, meer functionaliteit te bieden. Het heeft ook implicaties voor de privacy. Ook bestaat het gevaar dat onterechte matches worden gemaakt. Dergelijke methoden, getypeerd als “Identity 2.0”, worden gebruikt door internet dienstverleners als Google en Amazon.

Implicaties

Invoering van IdM heeft voor de organisatie en gebruikte techniek relatief veel implicaties:

- Activiteiten voor het beheer van identiteitsgegevens worden verplaatst van de doelsystemen naar IdM beheeractiviteiten.

- De doelsystemen worden afhankelijk van het IdM-systeem en indirect van de authentieke bronnen.

- De authentieke bronnen moeten juist, volledig en actueel zijn.

- Alle applicaties en systemen binnen de organisatie, althans die applicaties en systemen die binnen de scope van het IdM vallen, moeten worden aangepast, zodat ze niet meer gebruik maken van een eigen identiteitenregistratie maar van het IdM-systeem.

- Applicaties en systemen die gebruik maken van IdM, moeten de koppelvlakstandaarden van het IdM ondersteunen. Omgekeerd moet het IdM-systeem zo worden opgezet, dat het alle koppelvlakstandaarden van applicaties en systemen kan ondersteunen.

- Voorafgaand aan de uitrol van een IdM, moet een naamgevingconventie beschikbaar zijn, geldig voor het hele bereik van het IdM-systeem. Uitzonderingen op de naamgevingconventie kunnen leiden tot ongewenste effecten in de IT-voorzieningen en toegangssystemen.

- In grootschalige IdM-omgevingen is het mogelijk dat verschillende attributen of sets van attributen gebruikt kunnen worden om dezelfde persoon te identificeren. Een gebruiker kan bijvoorbeeld een gebruikersnaam én een Distinguished Name van een digitaal certificaat hebben.

- Omdat doelsystemen via IdM afhankelijk zijn van actuele gegevens uit de authentieke bronsystemen, moeten de wijzigingen in de authentieke bronsystemen tijdig worden doorgegeven aan de doelsystemen. Dit wordt aangeduid met synchronisatie. Het mechanisme voor synchronisatie moet voldoen aan de eisen die de doelsystemen stellen aan de actualiteit van de gegevens. Dit heeft gevolgen voor de initiële opvoer binnen de authentieke bronsystemen, maar ook bij een tussentijdse verwijdering met spoedeisend karakter (bijvoorbeeld als gevolg van een ontslag op staande voet).

- In veel gevallen moeten verschillende doelgroepen worden geregistreerd. Voor elk van de doelgroepen moet een authentieke bron beschikbaar zijn om de kwaliteit van de gegevens te borgen. Het is niet aanvaardbaar dat personen “zo maar” worden opgevoerd zonder een proces om de actualiteit en kwaliteit van de gegevens te waarborgen (zoals bij een authentieke bron).

- Een IdM-systeem is een IT-voorziening die zelf ook moet worden onderhouden. Om continuïteit te waarborgen zal het IdM-systeem zelf vaak niet zijn aangesloten als doelsysteem.

- Functionele identiteiten (b.v. IT-voorzieningen als identiteit) hebben een afwijkende levenscyclus van persoonsgebonden identiteiten. Hierbij is het belangrijk dat er een eenduidige eigenaar van de functionele identiteit is, zodat de verantwoordelijkheid over handhaving en gebruik van de functionele identiteit duidelijk ligt. Dit hoeft vaak niet (meer) de originele aanvrager/eigenaar te zijn.

- Bij de registratie van persoonsgegevens moet rekening gehouden worden met de eisen van de WBP (Wet Bescherming Persoonsgegevens). Bij registratie van gegevens moet doelbinding worden vastgelegd.

- Er dienen afspraken gemaakt te worden over het eigenaarschap van de IdM-omgeving.

Gerelateerde patronen

- Themapatroon identity & access management

- Patroon voor federatie van identity management

- Patroon voor access management

- Patroon voor public key infrastructure

Standaarden

- Directory – gegevensstructuur en protocollen: X.500. LDAP (gebaseerd op X.500 maar vereenvoudigd, vormt de basis voor een groot aantal producten).

- Directory-toegang: X.500 DAP, LDAP.

- Public Key certificaten: X.509.

- Bevestiging en authenticatie van identiteitsgegevens en attributen: SAML.

- Uitwisseling van gegevens over toegangsverlening en model voor toegangsverlening: XACML.