Beschouwingsmodel server

- Onderdeel van

- Thema's

- Contact

- Guus van den Berg

- Guus.vandenberg@cip-overheid.nl

- Status

- Dit thema wordt momenteel opnieuw bekeken door de Expertgroep Beveiliging

Context

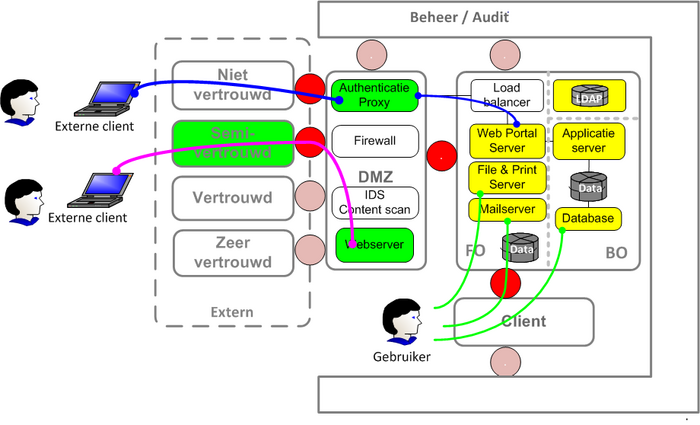

Servers zijn computers die via clients applicatieve diensten beschikbaar stellen aan eindgebruikers of aan andere computersystemen. De gekleurde blokken in onderstaande figuur zijn voorbeelden van verschillende typen servers in de netwerktopologie van een organisatie. Een gebruiker logt vanuit internet aan op een authenticatieserver. Deze server geeft de relevante gebruikersgegevens door aan een portal-toegangsserver, die op zijn beurt applicatieve diensten vanuit backoffice servers beschikbaar stelt. De onderste gebruiker is een medewerker van een vertrouwde partij en zoekt via dat kanaal informatie op een webserver van de partnerorganisatie. Dit beschouwingsmodel beschrijft alle infrastructurele IB-problemen en oplossingen, die servers gemeenschappelijk hebben en daarom als ‘generiek’ gekenmerkt kunnen worden.

Probleem

- Kwetsbaarheden in uitvoerbare code zorgt voor mogelijkheden tot besmetting (virus en malware) waardoor ongeautoriseerde toegang kan plaatsvinden en dataverlies of datalekkage kan ontstaan. De uitvoerbare code betreft Operating Systemen en applicaties.

- Meer functionaliteit ingeschakeld dan nodig is voor de bedrijfsvoering, waardoor mogelijkheden tot diefstal of inbreuk toenemen.

- Gevoelig voor aanvallen van buitenaf, zoals (D)DoS en SYN (Synchronous) flood, met name servers in de DMZ. Distributed Denial-of-service aanvallen (D)DoS, zijn pogingen om dienstverlening via computers of netwerken van computers onmogelijk te maken voor de bedoelde gebruikers. Wat er gebeurt is dat het doelsysteem verzadigd wordt met dummy-communicatieverzoeken, zodat het systeem overbelast raakt en de bedoelde gebruiker uiteindelijk geen dienst kan afnemen. Iets vergelijkbaars gebeurt met Synchronous flood (SYN), waarbij het doelsysteem TCP-SYN pakketjes ontvangt, SYN-ACK pakketjes terugstuurt, maar nooit een ACK bevestiging krijgt omdat de SYN-ACK pakketjes door de hacker (-tool) naar een fout adres gerouteerd worden. De server raakt vervolgens overbelast omdat het toch blijft proberen voor elk communicatieverzoek een ACK bevestiging terug te krijgen.

- Single point of Failure in de informatieketen (SpoF), afhankelijk van de functie van de server.

Oplossing

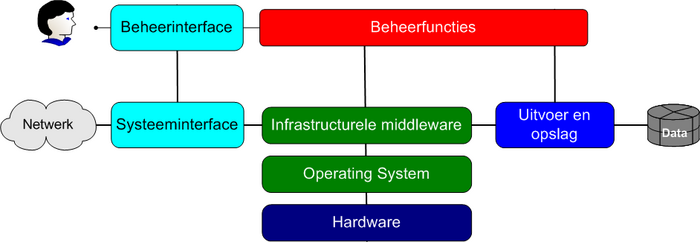

Servers kunnen worden beschouwd als een stelsel van functieblokken. Elk functieblok is voor de uitvoering van z’n taak uitgerust met beveiligingsfuncties. Per beveiligingsfuctie is in onderstaande tabel aangegeven welke IB-mechanismen per functieblok van toepassing zijn. Beheerfuncties zijn uitgewerkt in het patroon voor interne koppelvlakken met beheer en audit.

| Functieblok | Continuïteit | Geprogrammeerde controles | Zonering | Filtering | Identificatie Authenticatie | Autorisatie | Vastleggen gebeurtenissen | Controleren alarmeren | Systeemintegriteit |

|---|---|---|---|---|---|---|---|---|---|

| Beheerinterface | Inband & outband beheerinterface | Deployment Configuratie |

Fysiek | nvt | 2-factor | Gescheiden account voor beheer- en gebruikersfunct. | Logging van elke beheerhandeling | Alarm op ongeautoriseerde beheerhandeling | nvt |

| Systeeminterface | Dubbele poorten Inputbuffering |

nvt | Media-encryptie | Virus-/malwarescanning spamfilter contentscan |

1- of 2-factor | Minimaliseren rechten | vollopen buffers IB events |

Drempelwaarden | Noodstop, foutloos berichtenverkeer |

| Applicatie | Uitwijkgeschikt, load balancing, Broncode deponeren | Controle op: Invoer Verwerking Uitvoer |

nvt | nvt | nvt | Gebruikersaccounts Functionele accounts |

Vollopen buffers IB events Applicatielog |

Systeemresources, drempelwaarden, handhaven IB-functionaliteit | Hardening Sandbox Applicatiepatch |

| Infrastruct. middleware | Uitwijkvoorzieningen update/rollback |

Deployment Configuratie |

TLS/SSL Alleen noodzakelijke functionaliteit activeren |

IDS firewall |

LDAP, DNS, PKI | Systeemautorisaties, functionele accounts | Syslog vollopen queues IB events |

Systeemresources, drempelwaarden, handhaven IB-functionaliteit | Hardening Sandbox Systeempatch Vulnerabilityscan |

| Operating system | Uitwijkvoorzieningen update/rollback |

nvt | Ongebruikte poorten uitgeschakeld of verwijderd | nvt | Pincodeopstart Systeem ww |

systeemautorisaties | syslog, logging, IB events | Systeemresources, drempelwaarden, handhaven IB-functionaliteit | Hardening Codescan/hash OS-patch Vulnerabilityscan |

| Hardware | Uitwijkvoorzieningen, dubbele PSU en netwerkinterface, fysieke of geografische scheiding | nvt | Afgesloten systeemkast | nvt | BIOS ww Tokens |

Fysieke sleutel | Syslog Klok NTP, temperatuur, defecten |

CPU load, buffer-overflow, netwerk-bandbreedte | Hardening Firmwarepatch |

| Uitvoer en opslag | Backup & Restore, RAIDx mirroring | nvt | Media-encryptie | nvt | WW gescheiden van toepassing-gegevens opgeslagen | Temp-bestanden alleen voor systeembeheer toegankelijk | Bewaartermijn, vollopen media, rollback | alarm vollopen disk, tape en queues | Foutloos berichtenverkeer en opslag (RAID) |

Afwegingen

Niet alle maatregelen zijn relevant voor- en toepasbaar op elk type server. Per variant; applicatieserver, fileserver, mailserver of communicatieserver van het platformtype PC-OS server, UNIX-Midrange of Mainframe, zal op basis van een risicoafweging bepaald moeten worden welke maatregelen worden toegepast.

Voorbeelden

Applicatieserver, Fileserver, Mailserver, Domainserver, Communicatieserver

Gerelateerde patronen

De volgende patronen zijn gerelateerd aan Beschouwingsmodel server:

- Beschouwingsmodel client

- Beschouwingsmodel draadloze netwerken

- Beschouwingsmodel netwerk

- Beschouwingsmodel printer

- Beschouwingsmodel servervirtualisatie