Patroon voor koppelnetwerken met vertrouwde organisaties

- Onderdeel van

- Thema's

- Contact

- Guus van den Berg

- Guus.vandenberg@cip-overheid.nl

- Status

- Dit thema wordt momenteel opnieuw bekeken door de Expertgroep Beveiliging

Context

Koppelnetwerken zijn voorzieningen waarop verschillende organisaties zijn aangesloten met als doel om te communiceren met andere, veelal tot hetzelfde branche c.q. overheid behorende organisaties via besloten datanetwerken. De aangesloten organisaties kunnen elkaar vertrouwen. Een koppelnetwerk verbindt bedrijfsnetwerken op een betrouwbare, uniforme wijze en kan alleen bestaan op basis van samenwerking en toepassing van een set afspraken waarin de aansluitvoorwaarden en toegestane communicatie beschreven worden. Dit noemen we de koppelnetstandaard. Een koppelnetwerk vervult feitelijk een backbone-functie.

Probleem

Generieke koppelvlakgerelateerde problemen zijn 1, 2 en 6 uit het themapatroon koppelvlakken:

- Het verschil in vertrouwensniveau van de zones vervalt bij een rechtstreekse (netwerk)koppeling, waardoor het effectieve vertrouwensniveau gelijk is aan het laagste vertrouwensniveau van alle gekoppelde zones. Daardoor kan de vertrouwelijkheid van de informatie in zones met een oorspronkelijk hoger vertrouwensniveau niet meer worden gewaarborgd.

- Rechtstreekse koppelingen van zones impliceert dat de individuele zones samengevoegd worden tot één logische zone. Daarbij vervalt de scheiding van verantwoordelijkheden voor de beveiliging binnen de individuele zones.

- Een koppelvlak is een Single Point of Failure. Wanneer er onverhoopt een storing optreedt in één koppelvlak, dan wordt de hele communicatieketen van zones daardoor negatief beïnvloed.

Toegespitst op koppelnetwerken betekent dit:

- Uitval van de koppeling met het centrale koppelnetwerk heeft impact voor een groot aantal organisaties die via het koppelpunt met elkaar communiceren.

- Koppelnetwerken maken veelal gebruik van Private space adressen (RFC 1918), waarbij overlappende IP adressen tussen de koppelnetwerken kunnen worden voorkomen. Het risico bestaat dat informatiestromen over de koppelnetten worden verstuurd, die niet voorkomen in de koppelnetstandaard. (Request For Comments 1918 beschrijft “Address Allocation for Private Internets” en is uitgebracht door de Network Working Group).

Oplossing

Door het hanteren van een centraal koppelpunt; het basiskoppelnetwerk (BKN), wordt het totale stelsel van koppelingen beheersbaar en worden beheersafspraken tussen de koppelnetwerken gemaakt zoals:

- Beheerders van koppelnetwerken willen binnenkomend verkeer kunnen reguleren, om de continuïteit van het eigen netwerk te kunnen waarborgen.

- Voor informatiestromen gelden per zone verschillende vertrouwensniveaus. Door het verschil in vertrouwensniveau dient niet generiek, maar specifiek te kunnen worden gereguleerd welke verkeersstromen tussen de zones zijn toegestaan.

- Omwille van de continuïteit van de totale keten van informatie-uitwisseling is het van belang de koppelvlakken met een hoge beschikbaarheid uit te voeren. Dit kan op basis van redundantie en automatische omschakeling.

Informatie kan via koppelnetten worden uitgewisseld over meerdere compartimenten of zones. Voor het begrip compartimentering wordt in de PvIB patronen het begrip zonering gebruikt.

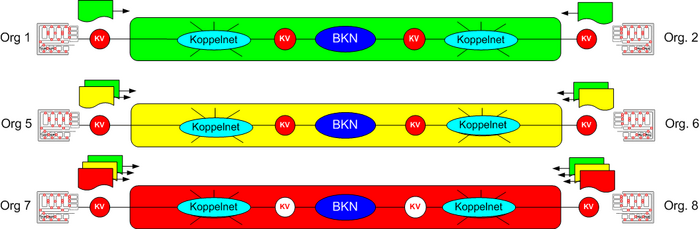

De basis van het koppelnetwerk bestaat daartoe uit een stelsel van drie ‘virtuele’ zones: Semi-vertrouwd, Vertrouwd en Zeer-vertrouwd, waarover de data op hetzelfde niveau kan worden uitgewisseld. Dit patroon is uitgewerkt voor de drie vertrouwensniveaus, t.b.v. organisaties die betrouwbaar met elkaar willen communiceren op basis van ‘any-to-any’.

Organisatie 1, aangesloten op de zone Semi-vertrouwd (groen), mag data versturen met classificatie Laag (groen) wanneer het koppelvlak tussen de organisatie en zones voldoen aan de eisen die in dit patroon en het beleidsdocument van het koppelnetwerk zijn vastgelegd.

Binnen een zone zijn één of meerdere koppelnetwerken aanwezig, gekoppeld via een koppelvlak aan het Basis Koppelnet (BKN). De koppelvlakken zijn hierna beschreven. Communicatie tussen zones met verschillend beveiligingsniveaus is mogelijk. Hiervoor is grensbewaking op de koppelvlakken tussen de zones met verschillende niveaus nodig.

| Niveau zone | Classificatie gegevens | Koppeling zones | Inspectie en filtering | Verkeer | Oplossing | |||

|---|---|---|---|---|---|---|---|---|

| Web | Bericht | File | ||||||

| Semi-vertrouwd | Laag | Semi-vertrouwd naar Semi-vertrouwd | - | Pakketfiltering | x | - | - | A |

| Semi-vertrouwd | Laag | Semi-vertrouwd naar vertrouwd | IDS/IDP | Pakketinspectie | x | - | - | B |

| Vertrouwd | Laag | Vertrouwd naar semi-vertrouwd | - | Pakketfiltering | x | - | - | A |

| Vertrouwd | Basis | Vertrouwd naar vertrouwd | - | Pakketfiltering | x | x | x | A |

| Vertrouwd | Basis | Vertrouwd naar zeer vertrouwd | IDS/IDP | Pakketinspectie | x | x | x | B |

| Zeer vertrouwd | Basis | Zeer vertrouwd naar vertrouwd | - | Pakketfiltering | x | x | x | A |

| Zeer vertrouwd | Hoog | Zeer vertrouwd naar zeer vertrouwd | - | Pakketfiltering | x | x | x | A |

Wanneer data van een lagere zone naar een hogere zone wordt gestuurd, dan moet pakketinspectie worden uitgevoerd. Wanneer er tussen zones van gelijk niveau of van een hoger naar een lagere zone data gestuurd wordt, volstaat pakketfiltering. Voor de onderlinge uitwisseling van Hoog geclassificeerde gegevens wordt altijd versleuteling gebruikt, bijvoorbeeld in de combinatie van data encryptie en tunnel encryptie.

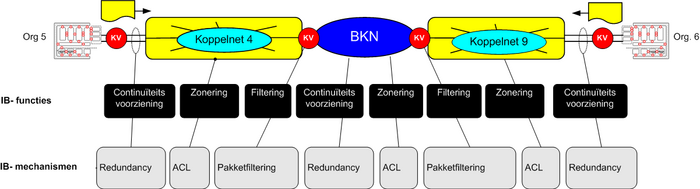

Oplossing A: BKN-Koppelnetwerk koppelvlak tussen zones met hetzelfde vertrouwensniveau

Het koppelvlak bevat geen aanvullende beveiligingsmaatregelen voor de integriteit en vertrouwelijkheid van de verstuurde informatie. De set van maatregelen bestaat samengevat uit:

- Het filteren van inkomende verkeer op basis van poorten, die gebruikt worden door de applicaties die toegestaan zijn op het koppelvlak.

- Het doorlaten van het Koppelnetwerk IP-adresreeksen en het blokkeren van organisatie-intern gebruikte IP adresreeksen.

- Pakketfiltering zorgt er voor dat alleen de toegestane protocollen over het Koppelnetwerk gaan, met uitsluitend Koppelnetwerk-publieke IP-adresreeksen. De reeks dient zo groot mogelijk gekozen te worden om de beheersbaarheid en continuïteit te waarborgen.

- Filtering van binnenkomend verkeer kan worden gereguleerd op basis van Access Control List (ACL) op een router. In het BKN hoeft standaard niet te worden gefilterd. Filtering kan in de koppelnetten worden verzorgd. Het pakketfiltering mechanisme kan per zone worden ingeregeld

- Continuïteit van de totale keten van informatie-uitwisseling wordt gewaarborgd door toepassing van redundantie en automatische omschakeling.

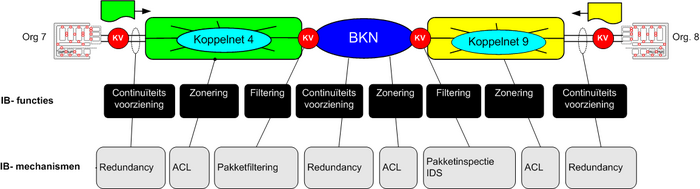

Oplossing B: BKN-Koppelnetwerk koppelvlak tussen zones met verschillende vertrouwensniveaus

Organisaties, aangesloten op een koppelnetwerk, kunnen met elke andere daarop aangesloten organisatie communiceren via besloten datanetwerken. Een voorbeeld daarbij is de rijksoverheid, lokale overheden en organisaties met een publieke taak. De data die wordt uitgewisseld is geclassificeerd als Basis. De zones waarover de informatie wordt uitgewisseld hebben in dit voorbeeld verschillende vertrouwensniveaus. De volgende mechanismen worden daarvoor ingezet:

- Filtering en continuïteitsvoorzieningen zoals hiervoor genoemd bij oplossing A.

- De filtering op de overgang van een lager naar een hoger beveiligingsniveau wordt uitgevoerd met pakketinspectie.

- Pakketinspectie wordt centraal in het BKN verzorgd.

- In de koppelnetten wordt pakketfiltering toegepast. Pakketfiltering zorgt er voor dat alleen de toegestane protocollen over het koppelnetwerk worden toegestaan met de daarvoor toegestane publieke IP-adresreeks(en). De doorgelaten reeks dient zo groot mogelijk gekozen worden om beheersbaarheid en continuïteit te waarborgen.

- Intrusion Detection (IDS) wordt standaard ingezet voor monitoring van beveiligingsincidenten.

- Continuïteit van de totale keten van informatie-uitwisseling wordt gewaarborgd door toepassing van redundantie en automatische omschakeling.

Afwegingen

Bij deze koppelvakken zijn de verschillende type verkeersstromen niet uitgewerkt, omdat het stelsel van beveiligingsfuncties voor koppelnetwerken hiervoor transparant moet zijn. Dat neemt niet weg dat de koppelnetwerken meestal wel een beperkte, afgesproken set van communicatieprotocollen ondersteunen. Die set maakt onderdeel uit van de aansluitvoorwaarden van het koppelnetwerk.

Voorbeelden

- Haagse Ring OSB/Diginetwerk; standaard van het College Standaardisatie voor de e-Overheid.

- Gemnet: Besloten overheidsnetwerk voor elektronische diensten en toepassingen

- Suwinet: Elektronische infrastructuur, gebruikt door CWI, UWV en gemeenten krachtens wet SUWI

- OOV Koppelnetwerk voor Openbare Orde en Veiligheid van Politie, Brandweer, Rampenbestrijding en de Geneeskundige Hulpverlening bij Ongevallen en Rampen.

Implicaties

Organisaties moeten (kunnen) voldoen aan de aansluitvoorwaarden van het koppelnetwerk en dienen tevens bereid te zijn tot samenwerking om mogelijk te maken dat het stelsel van netwerken effectief kan functioneren en de overeengekomen specificaties aan de eindpunten gegarandeerd blijven.