Patroon voor security information event management

- Onderdeel van

- Thema's

- Contact

- Guus van den Berg

- Guus.vandenberg@cip-overheid.nl

- Status

- Dit thema wordt momenteel opnieuw bekeken door de Expertgroep Beveiliging

Criteria

Integriteit, Controleerbaarheid

Context

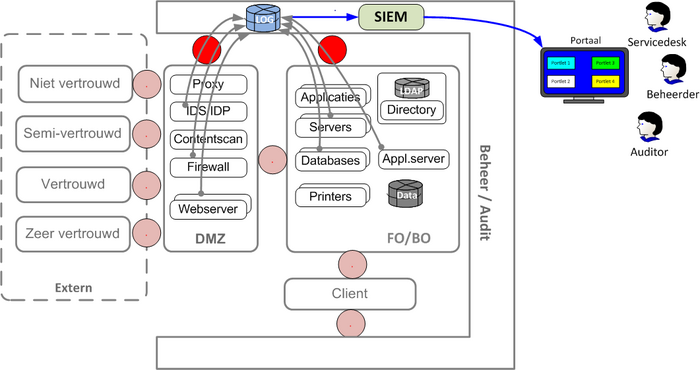

Vastleggen van gegevens wordt gedaan op basis van doelstellingen en beleidsregels, zoals uiteen is gezet in het patroon Logging. Voor Monitoring geldt dezelfde context, maar nu gericht op het vertalen, bewerken en rapporteren van die gegevens aan de verschillende doelgroepen.

Probleem

In uitgebreide IT-infrastructuren is het onmogelijk om zonder geautomatiseerde hulpmiddelen voldoende inzicht en overzicht te houden op de beoogde werking van beveiligingsmaatregelen en welk afwijkend communicatiegedrag er plaatsvindt.

Oplossing

Voor bewaken en beoordelen van de werking van genomen beveiligingsmaatregelen in de IT- infrastructuur als resultaat van de naleving van beveiligingsbeleid worden de volgende services ingezet:

- Security Information Event Management: Monitoring & analyse van afwijkend gedrag in IT

- Vulnerability Management: Vaststellen en wegnemen van kwetsbaarheden in IT

- Security Policy Compliancy Management : Controleren implementatie van beleidsregels in IT

Deze services vormen in samenhang het geheel van de beveiligingsfunctie: Controle, Alarmering en Rapportering. Dit patroon geeft een uitwerking van service Security Information Event Management (SIEM). Deze service is evenals logging gepositioneerd in het beheerdomein. SIEM is een belangrijk onderdeel voor de toetsing op naleving van beveiligingsbeleid, maar is daarin slechts één van de drie instrumenten. De naleving van het beleid steunt daarom evenzeer op de processen voor Vulnerability Management en Policy Compliance Management. Deze services vereisen in hun probleemstelling en oplossing echter ieder een eigen patroon.

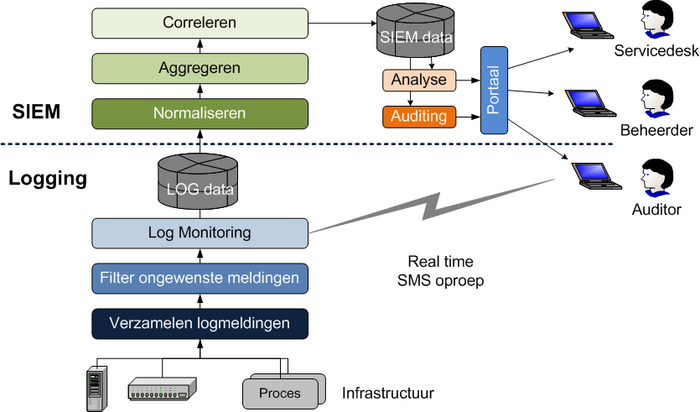

SIEM is een stelsel van voorzieningen, dat voorziet in het continu, (near-) realtime monitoren van beveiligingsmaatregelen en afwijkend gedrag in infrastructuren. Het voorziet in lange-termijn opslag van verzamelde gegevens en in historische- en trendanalyse van die gegevens. SIEM biedt naast monitoring ook functies voor forensisch onderzoek. Onderstaand figuur geeft aan uit welke functieblokken SIEM is opgebouwd. Vanuit de verschillende bronsystemen wordt log- en andere relevante systeeminformatie verzameld.

De subprocessen voeren in samenhang met logging-functie de volgende bewerking uit op de informatie:

- Logging:log- en statusinformatie wordt vanuit verschillende platformen opgevraagd en opgeslagen in een LOG database.

- Normaliseren:omzetten van logfiles uit verschillende platformen naar een standaard formaat.

- Verrijken:toevoegen van context, waarmee de informatiewaarde op het gewenste niveau gebracht wordt.

- Aggregeren:intelligent bundelen van log gegevens van verschillende gebeurtenissen.

- Correleren:leggen van relaties tussen gebeurtenissen

Vervolgens wordt deze informatie met de originele melding tijdelijk opgeslagen en voor weergave op een dashboard en geschikt gemaakt als rapportagefunctie. De Security Information Datawarehouse functioneert als een ‘verzamelbak’ van beveiligingsgerelateerde informatie voor lange termijn opslag. SIEM maakt gebruik van Network Behavior Anomalies (NBA) technieken. Op basis van baselines wordt afwijkend gedrag in netwerk-gebruik gedetecteerd en desgevraagd gecorreleerd met andere gebeurtenissen.

Met behulp van correlatie van de data uit de logfiles kunnen afwijkende patronen gevonden worden die tot een alarm in de beheersystemen kunnen leiden. Dit proces vindt plaats zonder dat een beheerder de mogelijkheid heeft om bepaalde gegevens uit de geaggreeerde en gecorreleerde logdata te verwijderen of te veranderen. Het portaal biedt op basis van strikte autorisaties (en functiescheiding) toegang aan de verschillende gebruikers in de servicedesk, voor beheer en audit. Het biedt samengevat functies om verzamelde en gecorreleerde gebeurtenissen in te zien en te gebruiken. Vanuit het portaal kunnen rapportages worden gegenereerd over SIEM-data.

Analyse

In het proces Analyse voert een bevoegde medewerker analyses uit op de data. Dit is uitsluitend mogelijk via een daartoe toegeruste analyse tool, bij voorkeur via een portaal. Het portaal verzorgt toegangscontrole en logging van het analyseproces, omdat ongecontroleerde raadpleging niet toegestaan is. De tool moet op diverse aspecten van de loggegevens kunnen selecteren, zoals: datum/tijd, sequencenummer, gevoeligheidsniveau, severity, persoons- of procesidentificatie en combinaties daarvan.

Auditing

De raadpleegtool kan desgewenst extracten voor juridisch gebruik produceren, waarbij de integriteit van de gegevens moet worden gewaarborgd. Bewijsmateriaal voor juridische doeleinden wordt alleen verzameld na afstemming met het hoogste management. Auditloggegevens, als onderdeel van SIEM data, worden gedurende een afgesproken periode (b.v. 5 jaar) bewaard.

Afwegingen

Bij de keuze van SIEM producten moet overwogen worden of de inherente complexiteit, die SIEM met zich meebrengt en de eisen die SIEM systemen aan de infrastructuur stellen qua kosten en inspanning, opwegen tegen de informatiebehoefte van het management. Er kan ook besloten worden om in plaats van SIEM gebruik te maken van individuele rapportagetools van de verschillende hardware platforms.

Implicaties

Randvoorwaarde van het gebruik van SIEM is dat de te monitoren IT in staat is om logfiles te exporteren naar Security Management services (zoals SIEM). Dit geldt zowel voor infrastructuur als voor applicaties. Ook aan de SIEM-beheerders en security-officers moeten eisen worden gesteld. Aan zelfbouwapplicaties worden afhankelijk van het type applicatie en de omgeving waarin de applicatie functioneert specifieke eisen gesteld voor het aanleveren van logregels aan de Logging en SIEM apparatuur.